E-Mail-Verfolgungs-App

E-Mail-Hacking - Gerätenachrichten

- 131,387 Emails öffnen

- 1,231,387 Briefe lesen

Mit der Registrierung eines Profils im Dashboard akzeptieren Sie automatisch alle Nutzungsbedingungen.

Hack-Email™ macht die Verwendung dieses E-Mail-Trackers sehr einfach.

Was ist Hack-Email™? Es handelt sich um eine Anwendung, die den Online-Zugriff auf die Remote-E-Mail-Adresse des Benutzers einer mobilen App ermöglicht. Dies wird durch einen speziellen Hacking-Ansatz erreicht. Die Software nutzt gleichzeitig eine Schwachstelle im System zur Wiederherstellung des E-Mail-Kontos, die Autorisierung über ein virtuelles Gerät, eine sichere Schnittstelle eines Drittanbieters, um dem Benutzer den Zugriff auf die Daten zu ermöglichen, und ein leistungsstarkes technologisches Backend, das schnelles Hacking und eine stabile Verfolgung der ein- und ausgehenden Daten des Zielkontos ermöglicht.

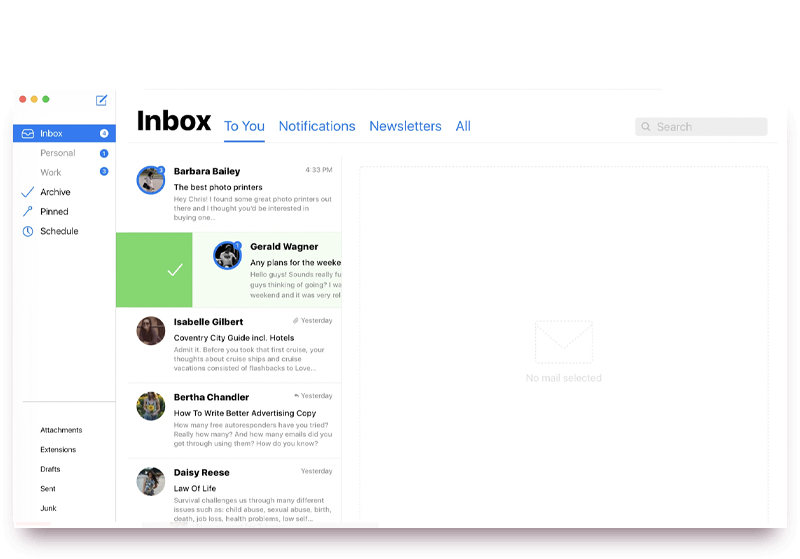

Behalten Sie den Überblick über jeden Buchstaben

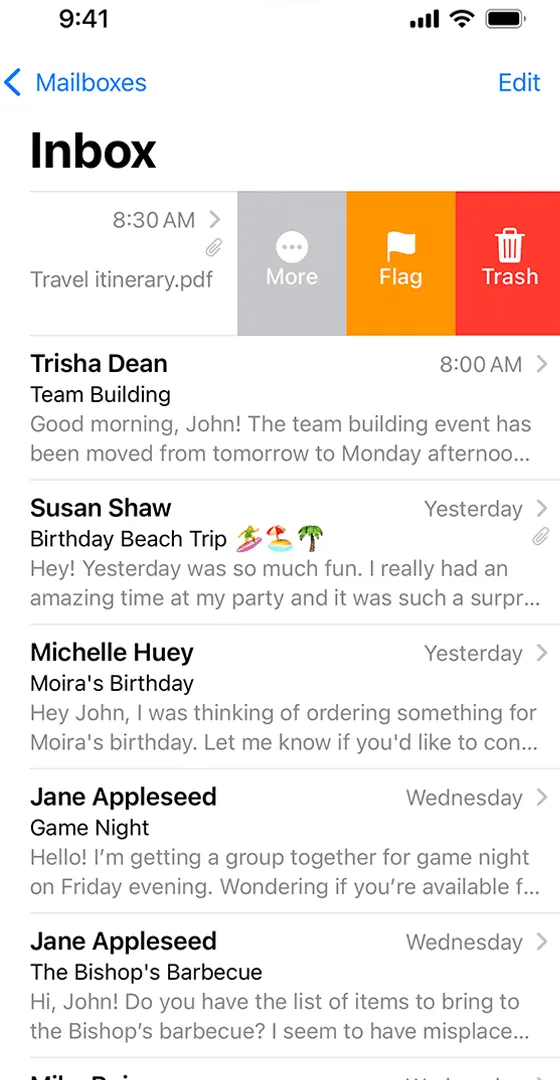

Die Software speichert auch die im Zielpostfach konfigurierte Mailsortierung (Warnungen, Wichtig, Spam, usw.).

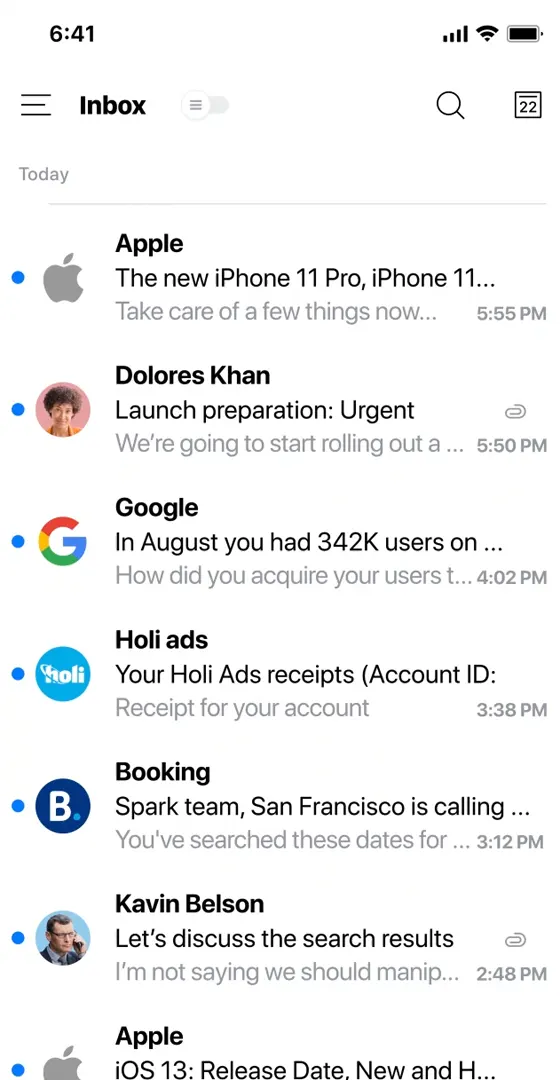

Gesendete und empfangene Dateien anzeigen

Die Software speichert Kopien aller Dateien und ermöglicht es Ihnen, diese herunterzuladen.

Autorisierungsdaten zurücksetzen

Benutzer der App erhalten die volle Kontrolle über die Autorisierungsdaten aller Konten, die mit dem kompromittierten Konto verbunden sind.

Verfolgung von Entwürfen und gelöschten E-Mails

Die Briefe werden in seiner Kontodatenbank gespeichert und bleiben dort dauerhaft erhalten.

Schnell und einfach

Nahtloser Betrieb des Programms, ohne dass der Besitzer davon weiß.

Einfach und leicht

Ein ✓ Brief verschickt und der Zugang zur Post ist gewährt.

Frei

Unbegrenzte kostenlose E-Mail-Verfolgung

Verlässlich

Präzise Verfolgung. Patentierte Technologie

Eingehende Mailbox-Nachrichten

Nachricht BriefeDie App bietet Zugriff auf den gesamten E-Mail-Verlauf des kompromittierten Kontos. Darüber hinaus installieren die Software-Algorithmen ein Tool zur Aktivitätsverfolgung in der Kontodatenbank, so dass Sie sofort über neue Nachrichten informiert werden. Lesen Sie die E-Mails, die Sie erhalten/versenden - egal, wie Sie sie versenden, die App greift auf die Kontodatenbank zu, sie löst ein Protokoll zur ständigen Verfolgung neuer Aktivitäten aus. Sobald der Kontobesitzer eine Aktion durchführt, werden die Informationen in der Datenbank gespeichert.

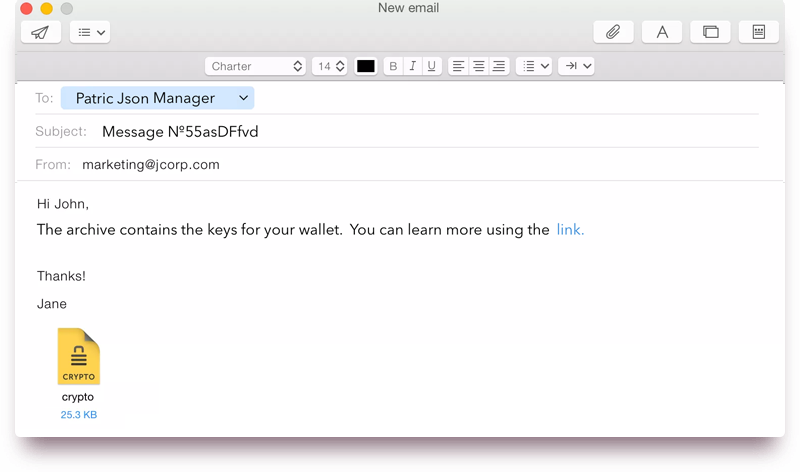

Empfangene oder gesendete Dateien

Dateien vom Gerät herunterladenUm Zugriff auf die angegebene Nummer zu erhalten, initiieren wir einen SS7-Angriff. Ohne zu sehr ins Detail zu gehen, ist das alles, was wir brauchen, um das Bestätigungspasswort abzufangen und uns in das Konto eines beliebigen Mail-Anbieters einzuloggen. Nachdem wir alle erforderlichen Dateien, einschließlich der Korrespondenz des Benutzers, erhalten haben, prüfen wir sie mit einem Antivirenprogramm und bilden ein Archiv, das im persönlichen Schrank zum Herunterladen bereitsteht. Denken Sie daran, dass ein eingehendes Datenpaket mehr als 1 GB Speicherplatz beanspruchen kann.

Gmail-Konto

Alle Aktivitäten eines gehackten Google-Nutzers werden gespeichert und in myAlpari in chronologischer Reihenfolge angezeigt. So können Sie z.B. herausfinden, welche Nutzerprofile der Kontoinhaber besucht hat, E-Mails prüfen und herunterladen sowie die Berechtigung nutzen, um sich bei den gewünschten Diensten anzumelden.

Outlook

Sie haben die volle Kontrolle über Ihr Outlook-Konto und dessen Datenbank. Die Anwendung verfügt über eine Reihe von Tools zum Sammeln und Analysieren von Profilstatistiken. So verfügt es beispielsweise über ein eingebautes Modul für künstliche Intelligenz, das eingehende Daten analysieren und alles an Ihr persönliches Konto senden kann.

ICloud Mail

Wenn Sie die ICloud-Kontoverfolgung einrichten, erhalten Benutzer Zugriff auf alle darin gespeicherten versteckten Inhalte: Fotos, Videos, Dokumente, versteckte Freunde, gelöschte Veröffentlichungen und vieles mehr. Mit der App können Sie das Passwort Ihres Profils verfolgen - ein einziges Konto, mit dem Sie sich bei allen Diensten auf der Apple-Plattform anmelden können.

Geschäftspost

Sich in das Konto einer anderen Person hackenDie Wiederherstellbarkeit hängt nicht vom Grund für die Sperrung oder dem Datum ab, an dem das Konto gelöscht wurde. Darüber hinaus ist die Software das einzige Tool eines Drittanbieters, mit dem Sie den Zugriff auf E-Mails wiederherstellen können. Eine äußerst nützliche und wichtige Funktion der Hack-Email™ Anwendung ist die Möglichkeit, gelöschte Konten wiederherzustellen.

Kompatibilität mit E-Mail-Anbietern

Hack-Email™ ist mehr als nur eine Anwendung. Es ist der Schlüssel zum Internet. Und es gehört Ihnen, um die digitale Welt zu erschließen, die Wahrheit zu erfahren und ein wenig leichter zu schlafen.

Überwachung von Textnachrichten

Schreiben sie die ganze Zeit über SMS? Finden Sie heraus, mit wem sie eine SMS schreiben und was sie sagen. Jeden Text. Jedes Foto und jedes Video. Es ist alles da.

Überwachung von Google Mail

Die Software ist in der Lage, alle Daten wiederherzustellen, die aus der Datenbank des kompromittierten Kontos gelöscht wurden: Nachrichten, Anrufe, Freunde, Kontakte und mehr. Darüber hinaus zeigt die Software die Historie der Passwortänderungen an.

Kontakt Liste

Zusätzlich zur Kontaktliste selbst verfolgt die App Daten wie das Datum, an dem der Kontakt erstellt wurde und das letzte Mal, als er oder sie online war. Für jeden Kontakt wird der Verlauf der Interaktionen mit dem verfolgten Konto angezeigt.

Nachrichtenverlauf

Sie können die Software verwenden, um Ihre Privat- und Gruppenchats zu verfolgen. Verfolgte Sprachnachrichten können direkt in der Oberfläche der Webanwendung abgehört werden. Um durch Ihren Nachrichtenverlauf zu navigieren, bietet die Software eine Schlüsselwortsuche.

Passwort zurücksetzen

Falls erforderlich, können Benutzer auch eine Software verwenden, um das alte Passwort zurückzusetzen und ein neues zu erstellen. Darüber hinaus können Sie in der Benutzeroberfläche des Persönlichen Bereichs die Historie der Passwortänderungen mit dem Datum der Änderung und dem Gerät einsehen.

Wiederherstellung des Kontozugriffs

Die Software zur Wiederherstellung des E-Mail-Zugangs ermöglicht es, unbegrenzt oft einen Verifizierungscode anzufordern, mit dem sich der Benutzer dann über die Anwendungsschnittstelle bei seinem Konto anmelden kann.

Offline-Zugriff auf die Datenbank

Benutzer der Anwendung können die Datenbank mit dem Speicher von autorisierten Geräten synchronisieren. Die Software lädt Datenbank-Updates im Hintergrund auf das Gerät herunter, wenn eine Internetverbindung besteht.

Anzeigen von Nachrichten aus Emails

Diese Funktion ist eine Art "unsichtbarer" Modus für Hack-Email™. Über eine Schnittstelle eines Drittanbieters können Benutzer ungelesene Nachrichten einsehen, während ihr Status für den Absender als "ungelesen" erhalten bleibt.

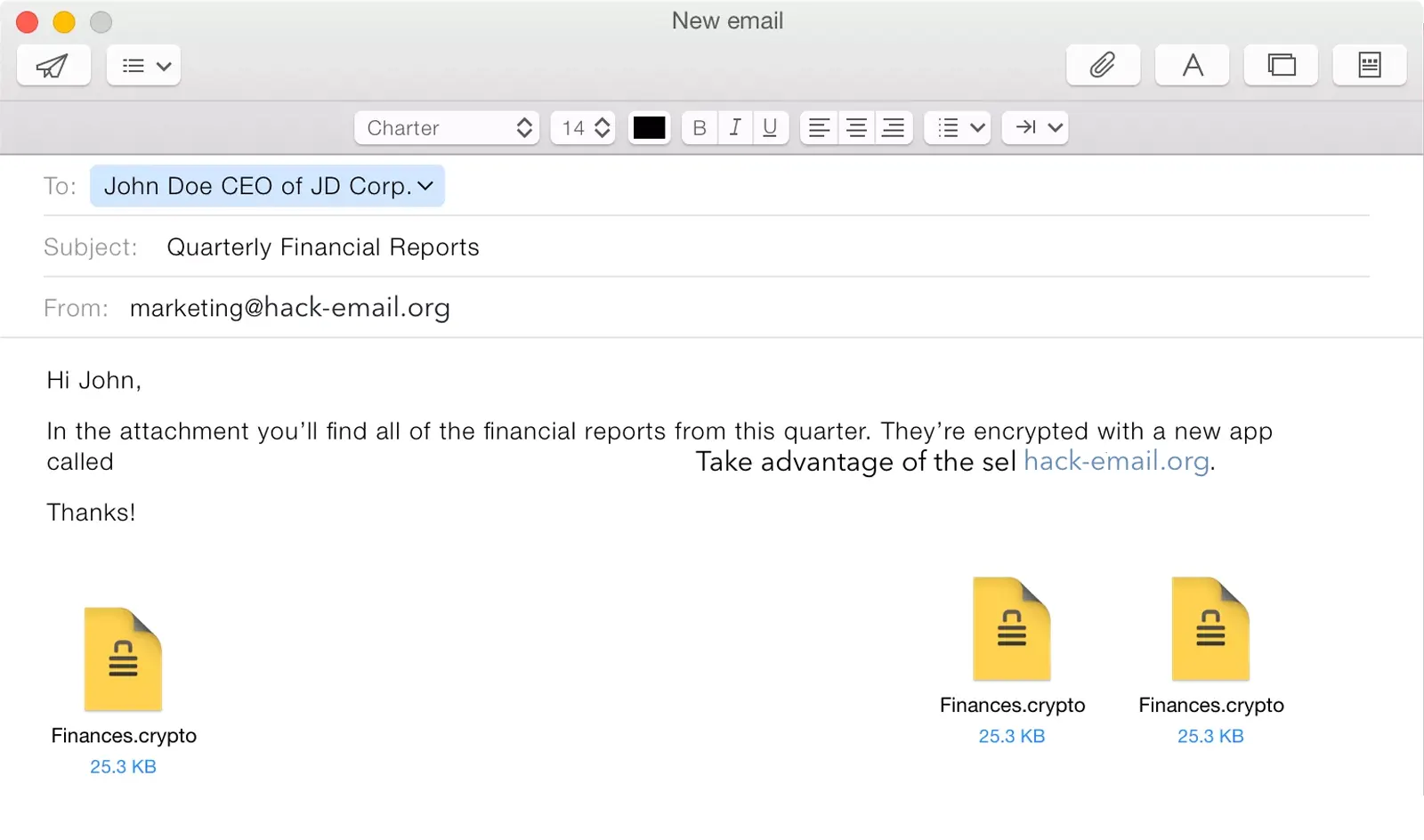

Hacken Sie eine E-Mail-Adresse in 3 einfachen Schritten

Nach der Adresse auf dem Zielkonto berücksichtigt Hack-Email™ alle Kontodaten, MX / IMAP.

Der Prozess wird gestartet, eine verschlüsselte E-Mail wird an die Ziel-E-Mail-Adresse gesendet, und nach der Autorisierung erhalten Sie einen Wiederherstellungscode.

Wenn Sie fertig sind, können Sie in Ihr Kontrollzentrum gehen und alle Informationen einsehen. So einfach ist das.

Tarife

Wir verlangen von Ihnen keine Vorauszahlungen oder Anzahlungen, bis ein positives Ergebnis vorliegt. Die Erfahrung, die wir gesammelt haben, garantiert Ihnen fast hundertprozentige Ergebnisse.

Was enthalten ist

-

Zugriff auf private Daten

-

Garantierter Zugang

-

Tolle Preise und Sonderangebote

-

24/7 technische Unterstützung

Zahlen Sie einmal,

es für immer besitzen

vergünstigt 149.00 /eur

Vorteile von Hack-Email™

UNSERER KUNDEN SIND VOLLKOMMEN ZUFRIEDEN

Großartig bewertet

Basierend auf Benutzerbewertungenй

ZUFRIEDENE KUNDEN

Was unsere Kunden über uns sagen

Ich wurde von meinem Mitarbeiter sehr enttäuscht. Er gab in der Korrespondenz alles zu, löschte aber später seine Nachrichten aus der Mail. Die Funktion zum Abrufen von Nachrichten hat mir sehr geholfen, den Konflikt in der Kampagne zu lösen.

Mir wurde mein Gmail-Profil gestohlen! Ich habe keine Ahnung, wer es haben wollte, aber es ist eine Tatsache. Der Kundendienst hat mich einfach ignoriert und dann habe ich es über diese Website einfach und schnell wiederhergestellt.

Fügen Sie die Möglichkeit hinzu, den Browserverlauf anzuzeigen. Dann wäre es meiner Meinung nach die beste App. Mir hat die App wirklich gut gefallen, die Funktionalität ist super.

Ich war von einem Berg von Informationen überwältigt. Daher hat es mir sehr gut gefallen und profitiert, dass alle erhaltenen Informationen auch übersichtlich strukturiert sind, Sie können verschiedene Filter und Sortieroptionen anwenden. So können Sie zum Beispiel alle Zahlungen an Bots separat anzeigen und nach Datum oder Betrag sortieren - generell sehr clever gemacht.

Ich habe eine sehr positive Erfahrung gemacht, als ich diese Website entdeckt habe. Heutzutage ist ein Leben ohne ein praktisches Programm zur verdeckten Überwachung kaum noch vorstellbar. Es ist viel einfacher zu schlafen, wenn Sie genau wissen, was Ihre Lieben tun, wenn Sie nicht da sind. Ich denke, solche Tools werden in den nächsten fünf Jahren im Trend liegen.

Es ist eine Schande, dass Sie nur 5 Sitzungen von einem Konto aus starten können. Ich verwalte 28 Konten in meinem Unternehmen. Und dafür musste ich 6 Konten registrieren. Es ist nicht gerade bequem, sich jedes Mal ab- und wieder anzumelden, um die Aktualisierungen im Auge zu behalten. Ansonsten bin ich damit zufrieden.